O projeto de adequação e conformidade com a Lei Geral de Proteção de Dados (LGPD) envolve muitos processos e etapas que costumam variar, geralmente, de acordo com o setor de atuação e o tamanho da empresa. Além disso, a forma como a organização realiza o tratamento de dados pessoais de clientes, parceiros, funcionários e colaboradores também deve ser levada em consideração.

Por isso, não há um modelo pronto que deva ser seguido à risca por todas as empresas. Mas existem pontos comuns que podem guiar as empresas quando se está planejando um projeto de adequação à LGPD.

1. Mapeamento de dados

• Entender o ciclo de vida de cada dado dentro da instituição, da coleta ao uso, compartilhamento, arquivamento e eliminação.

• Identificar quais setores dentro da empresa tratam o maior volume de dados e a natureza destes dados.

• Verificar com quem a instituição compartilha dados e por que compartilha.

2. Encarregado (DPO)

• Indicar um encarregado, também conhecido como DPO (Data Protection Officer). O cargo é obrigatório por lei para todas as empresas e organizações, independentemente do porte.

3. Aderência aos princípios da LGPD

• Verificar se o tratamento de dados é pautado pelos princípios da LGPD. Em especial, se o tratamento cumpre uma finalidade específica.

• Checar se os dados tratados são de fato necessários para o cumprimento dessa finalidade e se não há coleta de dados em excesso. Lembrando que a custódia de dados desnecessários atrai uma responsabilidade desnecessária.

• Verificar se é possível minimizar a coleta de dados, inclusive revisando bancos de dados já existentes e a possibilidade de eliminação dos dados desnecessários.

4. Enquadramento em bases legais

• Fazer uma análise jurídica para identificar a melhor base legal para cada tratamento, conforme a finalidade.

• No caso de dados sensíveis tratados sem consentimento, verificar se há base legal que de fato justifique o tratamento.

• Para dados tratados com consentimento (sensíveis ou “comuns”), certificar que o consentimento é obtido de forma livre, informada, inequívoca e para finalidade determinada (o consentimento genérico não é válido).

5. Relacionamento com o titular

• O titular deve estar ciente da finalidade do tratamento dos seus dados, entendendo quais dados são tratados e por que são tratados.

• Estabelecer um canal de comunicação com o titular, para que ele possa requerer informações e solicitar o cumprimento dos seus direitos.

• Criar um protocolo de resposta às solicitações do titular para tornar fácil e ágil o seu atendimento.

6. Gestão de acesso

• Desenvolver políticas de controle de acesso aos dados, limitando o acesso apenas a quem realmente precisa.

• Investir em ferramentas de autenticação segura e proteção de credenciais.

7. Armazenamento e eliminação de dados

• Garantir o armazenamento seguro dos dados, seja em formato físico ou digital.

• Investir em ferramentas de proteção contra acesso indevido, cópia, roubo, perda ou destruição de dados.

• Desenvolver e testar um plano de backup e recuperação de desastres.

• Estabelecer critérios para estabelecimento de prazos de armazenamento dos dados, e eventual eliminação.

8. Proteção contra ataques

• Estabelecer uma Política de Segurança da Informação adequada, com treinamentos, códigos de conduta e ferramentas de proteção.

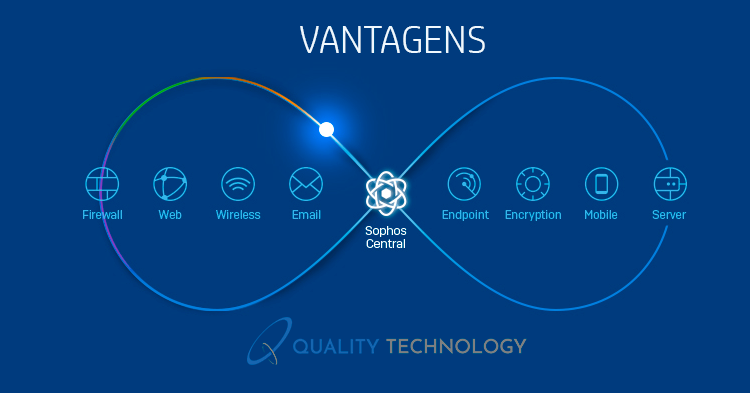

• Investir em especial na segurança de endpoints, email, web e redes.

• Fazer análises regulares em busca de vulnerabilidades.

• Promover simulações de ataques para que os colaboradores aprendam a reconhecer as ameaças mais comuns.

9. Resposta a incidentes

• Estar preparado para incidentes de segurança, estabelecendo um plano de resposta e treinando o time responsável por avaliar e mitigar o incidente.

• Estabelecer canais de comunicação seguros com os titulares e com a ANPD para situações emergenciais.

• Estabelecer que a mensagem a ser transmitida quanto ao incidente, se necessário, seja feita de forma coerente e clara ao público.

• Criar protocolos para avaliar os possíveis danos aos titulares.

• Definir de antemão modelos e formatos de comunicação de incidente a serem enviados aos titulares, à ANPD, aos diferentes setores da empresa, aos investidores e à imprensa.

10. Contratação de parceiros e fornecedores

• Escolher parceiros e fornecedores tendo como prioridade a aderência deles à LGPD.

• Para softwares e sistemas, avaliar o grau de segurança das ferramentas.

• Incluir cláusulas relacionadas à LGPD e à proteção de dados nos contratos com colaboradores, parceiros e funcionários.

11. Documentos e contratos

Elaborar políticas e documentos mínimos necessários para a adequação à LGPD, como:

• Aviso de Privacidade (voltado a informar o público externo);

• Política de privacidade (voltada a orientar os colaboradores da empresa);

• Política de retenção de dados;

• Cronograma de retenção de dados;

• Formulário de consentimento do titular;

• Contrato de processamento de dados com parceiros;

• Relato?rio de Impacto a? Privacidade, se necessário;

• Modelo de resposta e notificac?a?o de violac?a?o de dados;

• Registro de violac?a?o de dados;

• Formula?rio de notificac?a?o a? ANPD;

• Cla?usulas contratuais com parceiros quanto a? necessidade de compliance.

12. Treinamentos

• Treinar e conscientizar colaboradores e funcionários a respeito da proteção de dados e da LGPD;

• Investir em treinamentos de segurança, para que todos consigam reconhecer as principais e mais corriqueiras ameaças (a exemplo do phishing).

13. Monitoramento contínuo

• Monitorar, revisar, prever readequac?o?es e alterac?o?es de maneira perio?dica e conti?nua;

• Ficar atento a novas leis e regulamentações de proteção de dados.

Consultoria especializada para LGPD

A Quality Technology é uma empresa que trabalha com soluções para adequar sua empresa na lei LGPD. O trabalho é de ponta a ponta, oferecendo todo o conhecimento necessário para que empresas de diferentes setores e portes, de pequenas a grandes, se adequem à LGPD.

Para saber mais basta entrar em contato ou ligar para (11) 2172-0222